Win10如何让BitLocker摒弃硬件加密方式 Win10使用命令查看BitLocker加密方法步骤

Win10有个磁盘加密功能,叫BitLocker驱动器加密,可以给磁盘分区和U盘加密。BitLocker发现驱动器有自己的加密方式就会使用硬件加密方法,放弃了很安全的算法加密方法,SSD硬件加密方式存在漏洞,很不安全。Win10为了数据安全,如何让BitLocker选择软件加密方法呢?下面来看看Win10让BitLocker禁用硬件加密的步骤。

Win10中BitLocker加密方法如何修改

1、首先,需要关闭BitLocker(解密BitLocker加密驱动器);

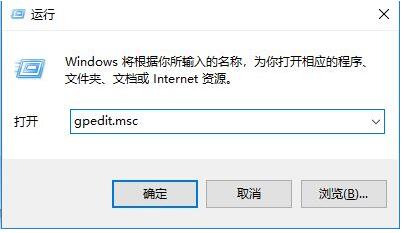

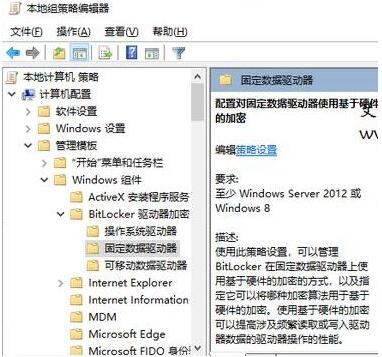

2、然后,打开组策略编辑器,在左侧导航窗格中依次定位至“计算机配置 - 管理模板 - Windows组建 - BitLocker驱动器加密”;

3、然后根据自己的BitLocker加密驱动器类型选择“操作系统驱动器”、“固定数据驱动器”,或者“可移动数据驱动器”;

4、然后在右侧窗格中即可看到相应的“配置对操作系统驱动器使用基于硬件的加密”、“配置对固定数据驱动器使用基于硬件的加密”,或者“配置对可移动数据驱动器使用基于硬件的加密”配置项;

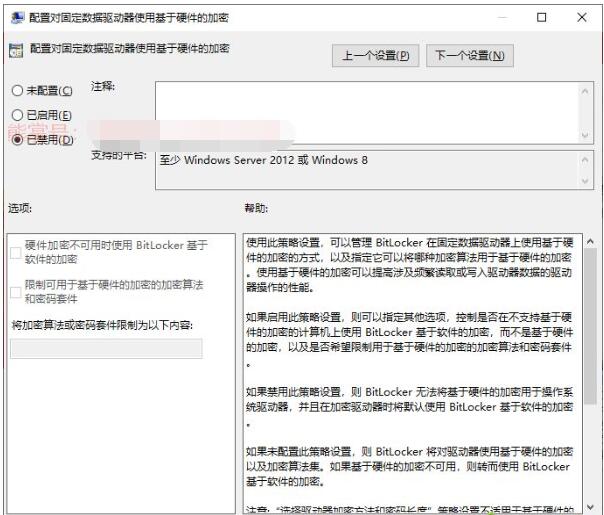

5、双击该项打开配置窗口;

6、我们可以在“帮助”窗格中看到对该配置项的详细描述:

使用此策略设置,可以管理 BitLocker 在固定数据驱动器上使用基于硬件的加密的方式,以及指定它可以将哪种加密算法用于基于硬件的加密。使用基于硬件的加密可以提高涉及频繁读取或写入驱动器数据的驱动器操作的性能。

如果启用此策略设置,则可以指定其他选项,控制是否在不支持基于硬件的加密的计算机上使用 BitLocker 基于软件的加密,而不是基于硬件的加密,以及是否希望限制用于基于硬件的加密的加密算法和密码套件。

如果禁用此策略设置,则 BitLocker 无法将基于硬件的加密用于操作系统驱动器,并且在加密驱动器时将默认使用 BitLocker 基于软件的加密。

如果未配置此策略设置,则 BitLocker 将对驱动器使用基于硬件的加密以及加密算法集。如果基于硬件的加密不可用,则转而使用 BitLocker 基于软件的加密。

注意:“选择驱动器加密方法和密码长度”策略设置不适用于基于硬件的加密。基于硬件的加密所使用的加密算法在驱动器分区时进行设置。默认情况下,BitLocker 将使用驱动器上配置的算法来加密驱动器。使用“限制可用于基于硬件的加密的加密算法和密码套件”选项,可以限制 BitLocker 可用于硬件加密的加密算法。如果驱动器的算法集不可用,则 BitLocker 将禁用基于硬件的加密。

加密算法由对象标识符(OID)指定。例如:

- AES 128 (CBC 模式) OID: 2.16.840.1.101.3.4.1.2

- AES 256 (CBC 模式) OID: 2.16.840.1.101.3.4.1.42

7、配置为“已禁用”,确定。这样BitLocker就禁用了硬件加密方式;

8、然后你再开启BitLocker加密,使用的就是BitLocker自己的AES 128或AES 256软件加密方式了。

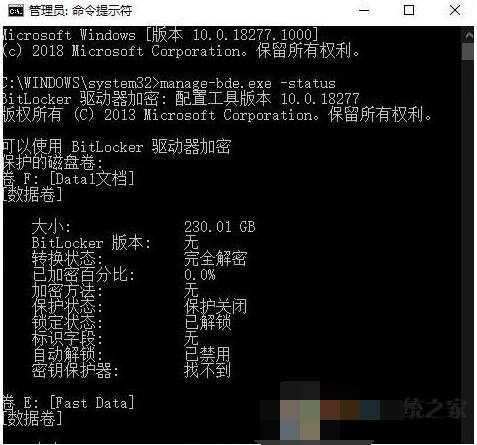

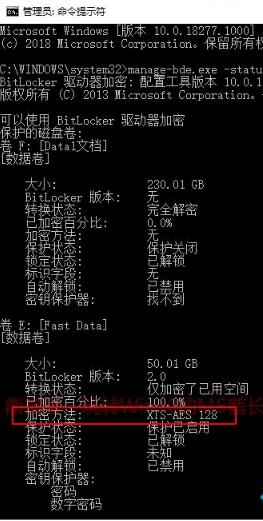

Win10验证BitLocker加密方式的步骤

那么如何知道自己的Win10电脑的BitLocker加密方式呢?只需以管理员身份运行命令提示符,运行以下命令即可:

manage-bde.exe -status

如果BitLocker加密分区的“加密方法”显示为“XTS-AES 128”、“XTS-AES 256”等,而非“硬件加密”,那么使用的就是BitLocker自己的软件加密方式了。

Win10为何不建议BitLocker使用硬件加密

BitLocker是一款windows 自带的加密工具,可以有效帮户磁盘中有重要数据用户保护数据的安全。但是由于BitLocker在发现驱动器有自己的硬件加密方式之后,会采用该硬件加密方式。这个功能却让一部分型号的镁光和三星固态硬盘存在加密漏洞,甚至无需密码即可打开加密磁盘,导致硬件加密形同虚设,针对这样的问题我们可以关闭BitLocker自动切换硬件加密来避免这一故障发生。

只需 100 美元的工具、并重新刷写固件,即可轻松绕过固态硬盘驱动器(SSD)的硬件加密。显然,这对用户的数据安全造成了极大的隐患。需要指出的是,该问题仅影响基于硬件的加密方式,而不影响基于软件的加密措施。在启用硬件加密的时候,Bitlocker“特别容易受到攻击”,因其依赖于 SSD 自身的加解密功能。

需要指出的是,该问题仅影响固态硬盘驱动器(SSD),普通机械硬盘(HDD)的用户无需担心。

不过随着 SSD 的普及率日渐提升,微软还是选择了尽快采取行动,以变更 Windows 10 BitLocker 功能的默认加密设置。

BitLocker启用新算法让磁盘加密更安全

BitLocker加密是近几代Windows操作系统包括Win10都有的功能,开启BitLocker后可对分区中的数据进行加密,防止你的数据失窃,在很多新出厂的Windows平板设备中也都默认启用该功能。

在Win10 TH2中微软引入了名为XTS-AES加密算法,使得数据加密更加安全。BitLocker支持128位和256位XTS-AES Key,不过你需要注意的是,采用新加密算法加密的驱动器在旧版本Windows操作系统中是不可以被访问的。改进后的BitLocker可以让用户通过Azure活动目录恢复设备。

主要新特性包括

1、 通过Azure活动目录加密和恢复设备。除了使用微软账户,也可通过加入到Azure Active Directory域来自动加密设备。当设备被加密后,BitLocker恢复密钥会自动托管到Azure Active Directory。这样你便可以轻松在线恢复设备。

2、DMA端口保护。

3、用于配置预启动恢复的新组策略。你现在可以自定义预启动恢复提示信息以及恢复URL地址。

微软一直在不断增强系统的安全性能,一方面提升系统的网络安全性,另一方面提升本地数据存储安全性,这些功能对于企业客户来说尤为重要。

Win10家庭版bitlocker关闭方法

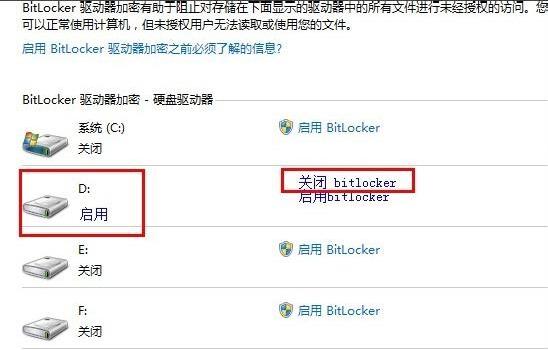

第一步:打开控制面板,进入BitLocker驱动器加密,如下图:

第二步:在启用的地方点击一下,然后选择关闭BitLocker,如下图:

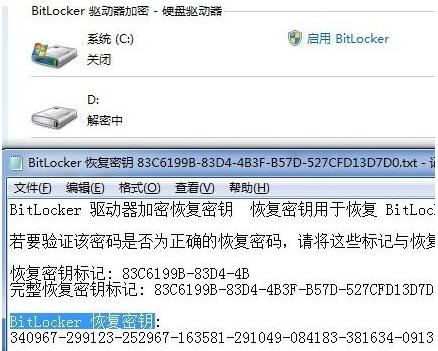

第三步:输入恢复密钥,如果你忘记了就点击密码,然后找到设置加密时保存的BitLocker恢复密钥文本文件,里面就有密钥,如下图:

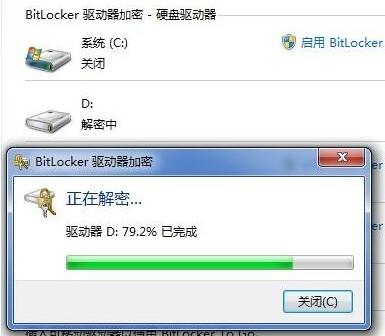

第三步:等待解密就可以了,如下图:

以上就是Win10中BitLocker修改默认加密方法为软件加密的详细步骤。修改前,需要关闭BitLocker驱动器加密功能。BitLocker的加密算法128位和256位XTS-AES Key非常安全,这是软件加密法。硬件加密法由于SSD硬件加密会被重新刷写固件而绕过硬件加密而存在漏洞,让数据泄露。BitLocker选择128位和256位XTS-AES Key的算法加密是最好的选择。关注教程之家,解锁更多系统教程。

![win10系统桌面“我的电脑”图标不见了如何找回[多图]](https://img.jiaochengzhijia.com/uploads/allimg/200501/134P62S0-0-lp.png@crop@160x90.png)

![win10电脑怎么给U盘文件夹加密[多图]](https://img.jiaochengzhijia.com/uploads/allimg/200505/063111N02-0-lp.png@crop@240x180.png)